De nombreuses organisations peuvent servir de fournisseur d'identité pour SAML.

Les sections suivantes décrivent comment configurer les fournisseurs suivants :

Pour les clients dans les environnements FedRAMP, le fournisseur d'identité (IdP) par défaut est Active Directory Federation Services (ADFS), fourni et maintenu par Microsoft Entra ID. Si l'utilisation d'un service tiers en tant qu'IdP s'avère nécessaire, tel que Okta ou OneLogin, contactez notre équipe de soutien pour obtenir de l'aide.

Quel que soit le fournisseur d'identité que vous utilisez, vous devez faire ce qui suit :

- Définissez le nom de l'algorithme de signature pour SAML comme étant SHA256withRSA.

- Sur votre fournisseur d'identité, configurez les mappages d'attributs suivants (OneSpan Sign les utilisera pour identifier l'utilisateur qui se connecte) :

- courriel

- emailaddress

- courriel

- firstname

- givenname

- cn

- lastname

- nom de famille

- sn

- compte

- accountid

- accountId

- rôle

- type

- userType

| Utilisateur | Attributs |

|---|---|

| courriel |

Un des éléments suivants : |

| prénom |

Un des éléments suivants : |

| nom de famille |

Un des éléments suivants : |

| accountid |

Un des éléments suivants : |

| type |

Un des éléments suivants : |

Si vous voulez configurer un fournisseur d'identité uniquement pour les « destinataires" » (pas les membres d'un compte OneSpan Sign), spécifiez uniquement le paramètre courriel. Il n'est pas nécessaire de préciser un prénom ou un nom.

Si vous devez importer les métadonnées requises dans votre keystore, consultez Mise à niveau de votre certificat et de vos métadonnées SAML

SSO, rôles et autorisations

Si le provisionnement automatique des expéditeurs a été désactivé, un expéditeur sera automatiquement activé lors de sa première connexion (à condition que son statut d'activation soit En attente et non Verrouillé). Si les rôles et les autorisations ont été activés, cette fonctionnalité fonctionne dans les scénarios suivants :

- Utilisateur en attente sans rôle

- Utilisateur en attente avec rôle

- Utilisateur actif sans rôle

- Utilisateur actif avec rôle

L'Active Directory Federation Services (ADFS) de Microsoft peut servir de fournisseur d'identité SAML 2.0 pour OneSpan Sign.

Pour configurer l'ADFS afin qu'il serve de fournisseur d'identité SAML pour OneSpan Sign :

- Démarrez le ADFS 2.0 Management Console.

- Ouvrez le dossier Relations de confiance, et cliquez à droite sur Partie fiable de confiance

- Sélectionnez Ajout d'une partie fiable de confiance, puis Commencer.

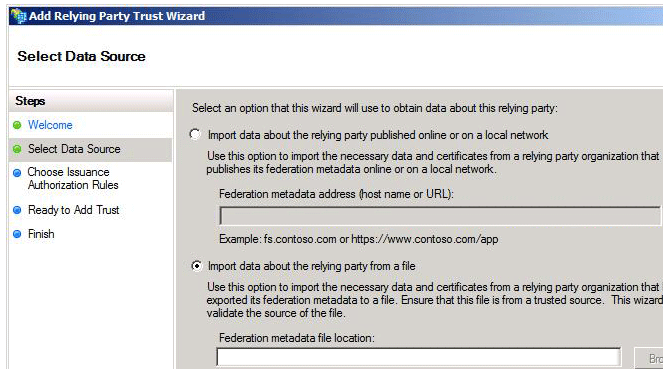

- Dans l'assistant Ajout d'une partie fiable de confiance, sélectionnez Importer des données à propos de la partie fiable d'un fichier.

- Importez les métadonnées requises dans votre keystore. Pour le télécharger, voir Mise à niveau de votre certificat et de vos métadonnées SAML.

- Complétez l'assistant si nécessaire, en entrant votre nom d'affichage et les règles d'autorisation que vous souhaitez utiliser.

- Dans l'onglet Avancé, changez l'algorithme de hachage sécurisé en SHA-256

-

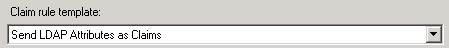

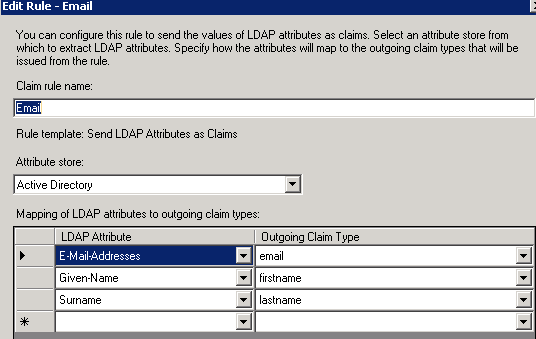

Créez une nouvelle règle de réclamation pour les attributs LDAP en utilisant le modèle suivant :

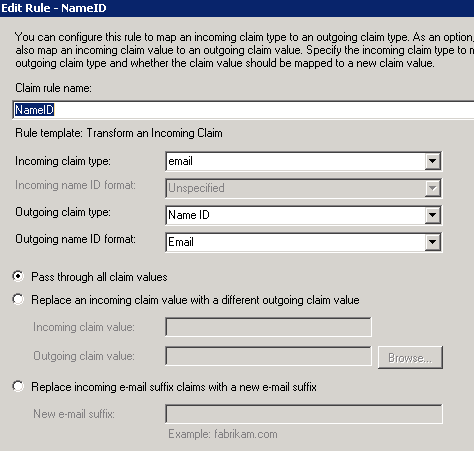

- Modifiez la règle de manière à ce que votre écran se présente comme suit :

-

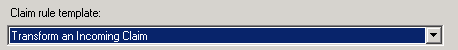

Créez une autre règle de réclamation pour transformer une réclamation entrante. Cela ajoutera le courriel au sujet de la réponse en tant que NameID.

-

Cette règle de sinistre fera référence à la première règle de sinistre. Pour cette raison, cette dernière doit rester la règle 1.

OKTA peut servir de SAML Identity Provider pour OneSpan Sign.

L'exemple suivant configure OKTA comme fournisseur d'identité pour une instance de OneSpan Sign US Sandbox.

Pour configurer OKTA afin qu'il serve en tant que SAML Identity Provider de OneSpan Sign :

- Naviguez sur https://www.okta.com/developer/signup/, et créez une organisation gratuite OKTA Developer Edition.

- Connectez-vous à la console d'administration, puis cliquez sur Ajouter des applications.

- Cliquez sur Créer une nouvelle application, et sélectionnez SAML 2.0 comme méthode d'ouverture de session.

- Dans la section Paramètres généraux, saisissez un nom d'application. Cliquez ensuite sur Suivant.

- Dans la section Configurer SAML, collez l'URL suivante dans les champs URL d'authentification unique, <your environment> étant votre environnement OneSpan Sign :

https://<your environment>/sso/saml/SSO/alias/e-signlive

| Environnement | FQDN |

|---|---|

| Canada Sandbox | sandbox.e-signlive.ca |

| US2 Sandbox | sandbox.esignlive.com |

| US1 Sandbox | sandbox.e-signlive.com |

| Production européenne | apps.esignlive.eu |

| Production Canada | apps.e-signlive.ca |

| Production US2 : | apps.esignlive.com |

| Production É.-U.1 | apps.e-signlive.com |

| Production Australie | apps.esignlive.com.au |

L'URL du destinataire et l'URL de destination doivent rester identiques.

- Dans le champ Audience Restriction, saisissez l'ID de l'entité SP. Par exemple :

urn:saml:sso:<your environment>. - Pour la valeur par défaut du statut du relais, saisissez

<your environment>/packages/inbox - Cliquez sur Afficher les paramètres avancés, puis configurez les paramètres dans le tableau suivant :

Veillez à remplacer tous les points de votre adresse d'environnement par deux points. Par exemple, au lieu de urn :saml :sso :sandbox :esignlive.com, l'ID de l'entité SP doit être urn :saml :sso :sandbox : esignlive:com et non urn :saml :sso :sandbox :esignlive.com.

| PARAMÈTRE | VALEUR |

|---|---|

|

Format ID nom |

EmailAddress |

|

Réponse |

Signé |

|

Signature de l'assertion |

Non signé |

|

Algorithme de signature |

RSA_SHA256 |

|

Digestion d'algorithme |

SHA256 |

|

Cryptage d'assertion |

Non crypté |

|

Déconnexion unique SAML |

Désactivé |

|

authContextClassRef |

Non spécifié |

|

Authentification Honor Force |

Non |

|

ID de l'émetteur SAML |

http://www.okta.com/${org.externalKey} |

- Dans la section Énoncés d'attributs, ajoutez les trois attributs suivants, puis cliquez sur Prochain :

- Dans la section Rétroaction, sélectionnez Ceci est une application interne que nous avons créée. Cliquez ensuite sur Terminer.

Vous verrez maintenant la section Connexion de votre application SAML exemple nouvellement créée. Gardez cette page ouverte dans un autre onglet ou une autre fenêtre du navigateur. Vous aurez besoin de son lien de métadonnées Fournisseur d'identité lorsque vous exécuterez la procédure Configurer SAML sur votre compte eSignLive.

- Cliquez avec le bouton droit de la souris sur la section Personnes du nom de votre application, puis sélectionnez Ouvrir le lien dans un nouvel onglet (afin de pouvoir revenir à la section Connexion plus tard).

- Dans le nouvel onglet qui s'ouvre, cliquez sur le bouton Affecter une application.

- Une boîte de dialogue intitulée Attribuer le nom de l'application à un maximum de 500 personnes apparaît. Tapez votre nom d'utilisateur dans le champ de recherche, et cochez la case à côté de votre nom d'utilisateur. Cliquez ensuite sur Suivant.

- Vous serez invité à saisir les attributs spécifiques à l'utilisateur. Cliquez sur Confirmer les affectations pour conserver les valeurs par défaut.

Vous êtes maintenant prêt à exécuter la procédure Configurer SAML sur votre compte eSignLive. Vous aurez besoin du lien des métadonnées du fournisseur d'identité de l'étape 10.

| Nom | Format du nom | Valeur |

|---|---|---|

| courriel | Référence URI | user.email |

| firstname | Référence URI | user.FirstName |

| lastname | Référence URI | user.lastName |

Pour copier le lien des métadonnées du fournisseur d'identité, cliquez avec le bouton droit de la souris et sélectionnez Copier.

Microsoft a récemment renommé Microsoft Azure Active Directory en Microsoft Entra ID. Les références à Azure et Microsoft Entra ID peuvent être utilisées de manière interchangeable. Pour plus d'informations, voir Nouveau nom pour Azure AD.

Azure AD peut servir de SAML Identity Provider pour OneSpan Sign. Pour obtenir plus d'informations à ce sujet, consultez la documentation de Microsoft Azure.

Pour configurer Azure afin qu'il fonctionne avec OneSpan Sign, vous devez effectuer les procédures suivantes :

- Satisfaire aux préalables

- Ajout de OneSpan Sign comme application à Azure AD

- Configuration des paramètres SAML de base

- Configuration des attributs et des revendications de l'utilisateur

- Configuration des utilisateurs et autorisations

- Tester le SSO initié par le SP

Préalables

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement à Azure AD

- Un compte OneSpan Sign, soit Sandbox, soit Production

- Les métadonnées SAML qui s'appliquent à votre instance OneSpan Sign (par exemple, sandbox.esignlive.com)

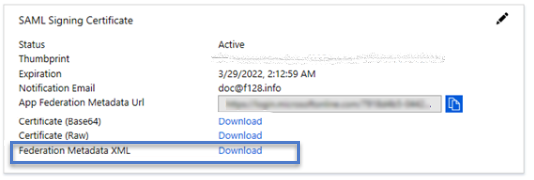

- Si vous prévoyez d'utiliser le SSO initié par SP, vous devez télécharger le fichier XML des métadonnées de la Fédération.

Pour télécharger le fichier XML des métadonnées de la Fédération :

- Connectez-vous au portail Azure en tant qu'administrateur de l'application Cloud ou de l'application pour votre locataire Azure AD.

- Cliquez sur Azure Active Directory.

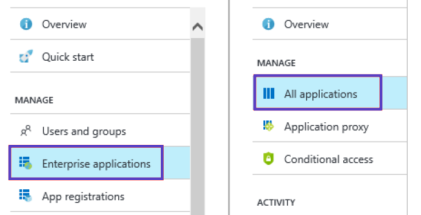

- Dans le répertoire actif, cliquez sur l'application Entreprise, puis sur Toutes les applications.

- Trouvez la section Gérer, et sélectionnez Authentification unique.

- Sélectionnez SAML.

- Sur la page Configurer l'authentification unique avec SAML, accédez à la section Certificat de signature SAML.

- Cliquez sur le lien de téléchargement des métadonnées de la Fédération.

- Communiquez avec notre équipe de soutien, afin que nous puissions réaliser les configurations nécessaires de notre côté.

Ajout de OneSpan Sign comme application à Azure AD

La première étape de la configuration d'Azure en tant que fournisseur SAML pour OneSpan Sign consiste à ajouter OneSpan Sign au portail d'applications Azure AD.

Pour ajouter OneSpan Sign au portail Azure AD :

- Connectez-vous au portail Azure en tant qu'administrateur de l'application Cloud ou de l'application pour votre locataire Azure AD.

- Cliquez sur Azure Active Directory.

- Sélectionnez Applications d'entreprise, puis cliquez sur Toutes les applications.

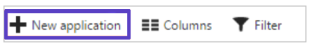

- Cliquez sur Nouvelle application, puis choisissez Application sans galerie.

- Saisissez un nom pour votre application (par exemple, OSS) , puis cliquez sur Ajouter.

Configuration des paramètres SAML de base

Maintenant que vous avez ajouté l'application, vous devez effectuer quelques configurations SAML de base.

Les paramètres que vous devez configurer varient en fonction de votre instance OneSpan Sign et selon que vous configurez le SSO pour qu'il soit initié par l'IDP ou par le SP.

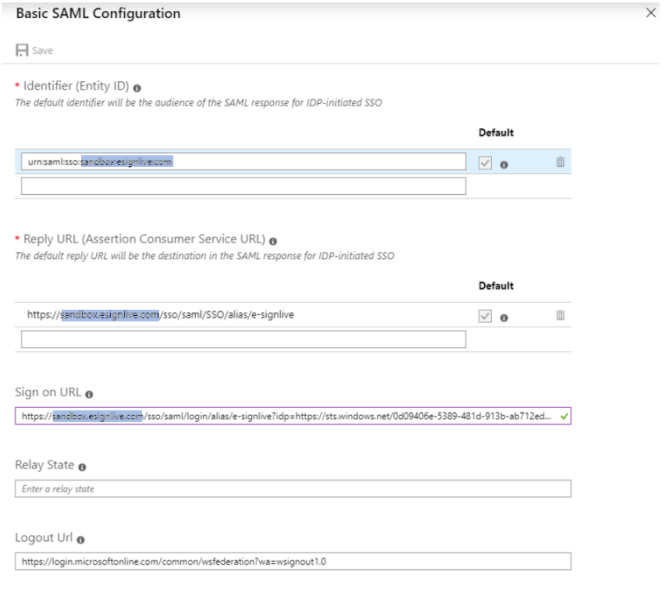

Pour configurer vos paramètres SAML :

- Connectez-vous au portail Azure en tant qu'administrateur de l'application Cloud ou de l'application pour votre locataire Azure AD.

- Cliquez sur Azure Active Directory.

- Dans le répertoire actif, cliquez sur Application d'entreprise, puis choisissez l'application que vous venez d'ajouter (par exemple, OSS).

- Trouvez la section Gérer, puis sélectionnez Authentification unique.

- Sélectionnez SAML.

- Sur la page Configurer l'authentification unique avec SAML, cliquez sur l'icône de modification dans la section Configuration SAML de base.

- Saisissez les informations suivantes :

- Identifiant (ID entité) : L'ID de l'entité peut être copié à partir des métadonnées SAML que vous avez téléchargées précédemment. Pour trouver l'ID de l'entité, ouvrez le fichier de métadonnées à l'aide d'un éditeur de texte comme le bloc-notes, et recherchez l'ID de l'entité. Une fois trouvé, copiez et collez l'entrée dans ce champ.

- URL de réponse : L'URL de réponse est l'URL de votre service SSO. Par exemple, https://<your instance>/sso/saml/SSO/alias/e-signlive.

- Connectez-vous à l'URL : Ce champ est nécessaire uniquement si vous utilisez le SSO initié par le SP. Si vous utilisez le SSO initié par IDP, laissez ce champ vide. Si vous utilisez le SSO initié par SP, saisissez ce qui suit : https://<server:port>/sso/saml/login/alias/e-signlive?idp=<EntityId of an IdP>,

, où :- <server:port> est le port du serveur utilisé par votre instance OneSpan Sign. Par exemple, https://sandbox.esignlive.com.

<EntityId d'un IdP> est l'ID d'entité trouvé dans le fichier XML des métadonnées de la fédération que vous avez téléchargé précédemment. Pour trouver l'ID de l'entité, ouvrez le fichier de métadonnées à l'aide d'un éditeur de texte comme le bloc-notes, et recherchez l'ID de l'entité. Une fois trouvé, copiez et collez l'entrée dans cette section de l'URL.

Veillez à remplacer tous les points de votre adresse d'environnement par deux points. Par exemple, au lieu de urn :saml :sso :sandbox :esignlive.com, l'ID de l'entité SP doit être urn :saml :sso :sandbox : esignlive:com et non urn :saml :sso :sandbox :esignlive.com.

- Si vous utilisez le SSO initié par le SP, communiquez avec notre équipe de soutien pour que nous puissions effectuer les configurations nécessaires de notre côté.

Le tableau suivant contient plus d'informations sur les paramètres de configuration de SAML :

| Paramètre de configuration SAML | Initiée par SP | Initié par IDP | Description |

|---|---|---|---|

|

Identifiant (ID Entité) |

Requis pour certaines applications |

Requis pour certaines applications |

Identifie de manière unique l'application. Azure AD envoie l'identifiant à l'application en tant que paramètre Audience du jeton SAML. L'application est censée le valider. Cette valeur apparaît également comme l'ID de l'entité dans toutes les métadonnées SAML fournies par l'application. Vous pouvez trouver cette valeur comme élément Émetteur dans l'AuthnRequest (demande SAML) envoyée par l'application. |

|

URL de réponse |

En option |

Requis |

Spécifie où l'application s'attend à recevoir le jeton SAML. L'URL de la réponse est également appelée URL du service consommateur d'assertions (SCA). Vous pouvez utiliser les champs supplémentaires d'URL de réponse pour spécifier plusieurs URL de réponse. Par exemple : (1) vous pouvez avoir besoin d'URL de réponse supplémentaires pour plusieurs sous-domaines; (2) à des fins de test, vous pouvez spécifier simultanément plusieurs URL de réponse (hôte local et URL publiques). |

|

URL de connexion |

Requis |

Ne pas préciser |

Lorsqu'un utilisateur ouvre cette URL, le fournisseur de services redirige vers Azure AD pour authentifier l'utilisateur et le connecter. Azure AD utilise l'URL pour démarrer l'application à partir d'Office 365 ou du panneau d'accès Azure AD. Lorsqu'il est vide, Azure AD effectue une connexion initiée par IDP si un utilisateur lance l'application à partir d'Office 365, du panneau d'accès Azure AD ou de l'URL SSO Azure AD. |

|

État du relais |

En option |

En option |

Indique à l'application où rediriger l'utilisateur une fois l'authentification terminée. En général, la valeur est une URL valide pour l'application. Toutefois, certaines applications utilisent ce champ différemment. Pour obtenir plus d'informations, demandez au fournisseur de l'application. |

|

URL de déconnexion |

En option |

En option |

Utilisé pour renvoyer les réponses de déconnexion SAML à l'application. |

Une fois terminée, votre configuration SAML de base devrait ressembler à ceci, les valeurs de chaque champ représentant des valeurs de votre propre site. Par exemple, dans l'image suivante, vous devez remplacer sandbox.esignlive.com par le nom de domaine de votre propre URL de service SSO :

Configuration des attributs et des revendications de l'utilisateur

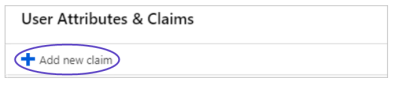

Une fois que vos paramètres SAML de base ont été configurés, vous pouvez commencer à créer des associations entre un utilisateur et ses attributs.

Si vous avez plus d'un compte avec le même ID d'entité et que vous avez activé le provisionnement automatique, vous devrez ajouter l'ID du compte en tant qu'attribut. Si vous ne le faites pas, l'utilisateur ne sera pas créé. Pour obtenir l'ID du compte, contactez notre équipe de soutien.

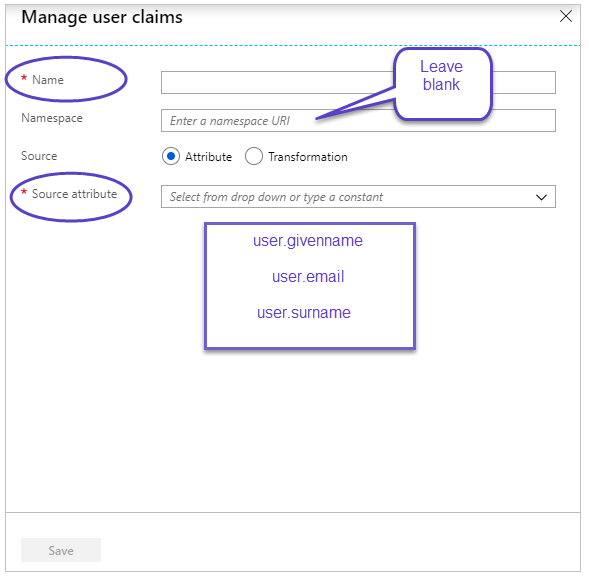

Pour configurer les attributs et les revendications des utilisateurs :

-

Cliquez sur Azure Active Directory.

- Dans le répertoire actif, cliquez sur Application d'entreprise, puis choisissez l'application que vous venez d'ajouter (par exemple, OSS).

- Sur la page Configurer l'authentification unique avec SAML, cliquez sur l'icône de modification dans la section Attributs de l'utilisateur.

- Supprimez tous les attributs existants qui apparaissent.

- Cliquez sur Ajouter une nouvelle demande.

- Dans la zone Nom, tapez le nom de l'attribut.

- Laissez le champ Namespace vide.

- Ajoutez les revendications suivantes dans le champ Attribut de source, en mappant le nom de la revendication et les attributs de source comme suit

Options de nom Attribut de la source firstname

user.givenname courriel

user.mail lastname

user.surname

- Cliquez sur Enregistrer.

Provisionnement automatique

Si le même SAML est configuré pour plusieurs comptes dans la même instance, vous devrez ajouter un attribut supplémentaire pour provisionner automatiquement les nouveaux expéditeurs dans un compte spécifique. Si vous ne le faites pas, le provisionnement automatique échouera.

Le nom de l'attribut requis est accountid. Il peut être associé à n'importe quel attribut Azure Ad ayant l'UID du compte de destination (pour obtenir la liste des UID de vos comptes, communiquez avec notre équipe de soutien).

-

accountid: Cette revendication doit être mise en correspondance avec un attribut Active Directory qui contient le accountID du compte propriétaire.

- type: Cette demande doit être mise en correspondance avec un attribut Active Directory qui est soit une valeur Régulier, soit une valeur Gestionnaire.

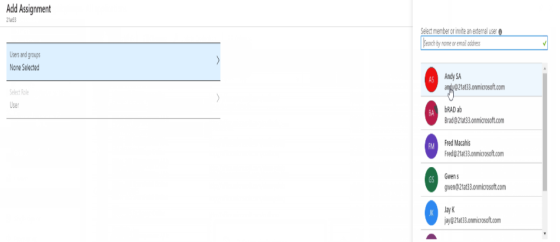

Configuration des utilisateurs et autorisations

Maintenant que vous avez défini des attributs d'utilisateur et des revendications, vous pouvez commencer à affecter des utilisateurs à l'application.

Pour configurer les autorisations des utilisateurs :

-

Cliquez sur Azure Active Directory.

- Dans le répertoire actif, cliquez sur Application d'entreprise, puis choisissez l'application que vous venez d'ajouter (par exemple, OSS).

- Cliquez sur Utilisateurs et groupes.

- Cliquez sur Ajout d'un utilisateur.

- Dans la section Ajout d'une affectation, sélectionnez Utilisateurs et groupes.

- Sélectionnez l'utilisateur ou le groupe que vous voulez affecter à l'utilisation de l'application

- Cliquez sur Sélectionner.

Tester le SSO initié par le SP

Maintenant que vous avez terminé vos configurations, vous pouvez tester pour voir si tout fonctionne.

Pour tester le SSO initié par le SP :

- Connectez-vous au portail Azure en tant qu'administrateur de l'application Cloud ou de l'application pour votre locataire Azure AD.

- Cliquez sur Azure Active Directory.

- Dans le répertoire actif, cliquez sur Application d'entreprise, puis choisissez l'application que vous venez d'ajouter (par exemple, OSS).

- Trouvez la section Gérer, puis sélectionnez Authentification unique.

- Dans la section Authentification unique test, cliquez sur Test.

- Cliquez sur Se connecter en tant qu'utilisateur actuel.